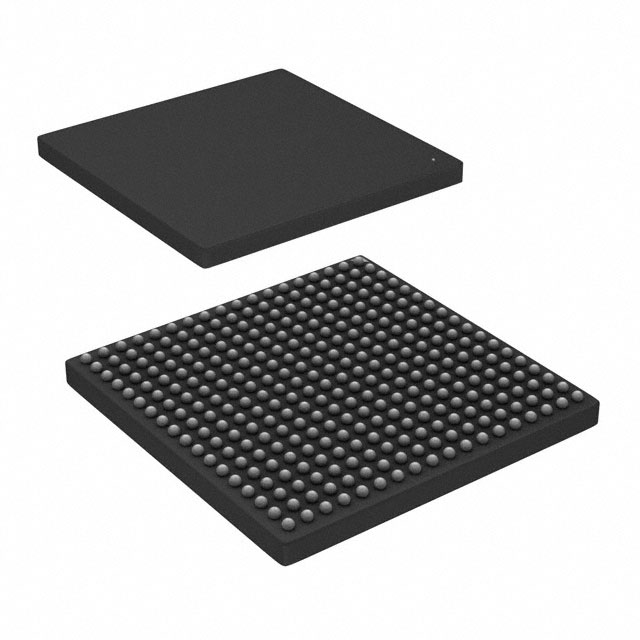

IC FPGA 520 I/O 1517FCBGA XCVU3P-2FFVC1517E ИС компоненты Электронные чипы схемы новые и оригинальные купить в одном месте BOM SERVICE

Атрибуты продукта

| ТИП | ОПИСАНИЕ |

| Категория | Интегральные схемы (ИС)Встроенный |

| Производитель | AMD Ксилинкс |

| Ряд | Виртекс® УльтраСкейл+™ |

| Упаковка | Поднос |

| Стандартный пакет | 1 |

| Статус продукта | Активный |

| Количество LAB/CLB | 49260 |

| Количество логических элементов/ячеек | 862050 |

| Всего бит ОЗУ | 130355200 |

| Количество входов/выходов | 520 |

| Напряжение – Питание | 0,825 В ~ 0,876 В |

| Тип монтажа | Поверхностный монтаж |

| Рабочая Температура | 0°C ~ 100°C (ТДж) |

| Пакет/кейс | 1517-ББГА, ФКБГА |

| Пакет устройств поставщика | 1517-FCBGA (40×40) |

| Базовый номер продукта | XCVU3 |

Насколько важна программируемость для устройств безопасности следующего поколения?

Цифровизация и автоматизация сейчас являются глобальным трендом.После эпидемии услуги во всех секторах переходят в онлайн, а с быстрым внедрением работы на дому люди все больше и больше полагаются на подключение к Интернету в своей работе и жизни.

Однако по мере того, как количество пользователей и подключенных устройств продолжает увеличиваться, а функции и потребности становятся более разнообразными, архитектура системы становится все более сложной, а объем системных функций расширяется, что приводит к большому количеству потенциальных рисков.В результате простои — обычное явление, а «сбои» часто появляются в заголовках газет.

В официальном документе Xilinx WP526 «Важность программирования в устройствах безопасности следующего поколения» рассматриваются различные архитектуры межсетевых экранов, а также сочетание гибкости и настраиваемости адаптивных устройств Xilinx, а также IP-адресов и инструментов для значительного повышения производительности обработки данных безопасности.

Средства безопасности продолжают развиваться

Следующее поколение реализаций сетевой безопасности продолжает развиваться и претерпевает архитектурный сдвиг от резервного копирования к встроенным реализациям.С началом развертывания 5G и экспоненциальным увеличением количества подключенных устройств организациям необходимо срочно пересмотреть и изменить архитектуру, используемую для реализации безопасности.Требования к пропускной способности и задержке 5G трансформируют сети доступа, одновременно требуя дополнительной безопасности.Эта эволюция приводит к следующим изменениям в сетевой безопасности.

1. более высокая пропускная способность безопасности L2 (MACSec) и L3.

2. необходимость анализа на основе политик на границе/стороне доступа

3. Безопасность на основе приложений, требующая более высокой пропускной способности и возможностей подключения.

4. использование искусственного интеллекта и машинного обучения для прогнозной аналитики и идентификации вредоносного ПО.

5. внедрение новых криптографических алгоритмов, способствующих развитию постквантовой криптографии (QPC).

Наряду с вышеперечисленными требованиями все чаще внедряются сетевые технологии, такие как SD-WAN и 5G-UPF, что требует реализации сегментации сети, большего количества VPN-каналов и более глубокой классификации пакетов.В нынешнем поколении реализаций сетевой безопасности большая часть безопасности приложений обеспечивается с помощью программного обеспечения, работающего на ЦП.Хотя производительность ЦП увеличилась с точки зрения количества ядер и вычислительной мощности, растущие требования к пропускной способности по-прежнему не могут быть решены с помощью чисто программной реализации.

Требования безопасности приложений на основе политик постоянно меняются, поэтому большинство доступных готовых решений могут обрабатывать только фиксированный набор заголовков трафика и протоколов шифрования.Из-за этих ограничений программного обеспечения и фиксированных реализаций на основе ASIC программируемое и гибкое оборудование обеспечивает идеальное решение для реализации безопасности приложений на основе политик и решает проблемы задержки, связанные с другими программируемыми архитектурами на основе NPU.

Гибкая SoC имеет полностью защищенный сетевой интерфейс, криптографический IP-адрес, а также программируемую логику и память для реализации миллионов правил политики посредством обработки приложений с отслеживанием состояния, таких как TLS и поисковые системы регулярных выражений.